Vor einer Weile erreichte mich wieder eine Anfrage der Art “Eike, schau dir das mal an. Ist das echt?”. Vorweg genommen, natürlich war es das nicht, sondern Schadsoftware. Doch von Anfang an.

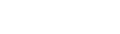

Den Fragesteller hatte die folgende E-Mail erreicht:

In der E-Mail wird vorgetäuscht, dass es sich um die “digitale Zustellung” einer Rechtssache zum Zwecke der Abgabe einer Unterlassungserklärung handelt. Das soll den entsprechenden Nachdruck beim Empfänger der E-Mail wecken, damit er wenigstens halbwegs erschrocken auf den Anhang der E-Mail, ein ZIP-Archiv, klickt.

Der Name des Anhangs lautete „Aktenzeichen 339-15 RA-VOELKERS.zip“. Die ZIP-Datei ist mit einem Passwort geschützt. Das Passwort steht natürlich in der E-Mail.

Entpackt man nun die ZIP-Datei, kommt eine Datei mit dem Namen „Aktenzeichen 339-15 RA-VOELKERS – DigiSigned.pdf.js“ zum Vorschein. Die Datei soll aussehen, als wäre es eine PDF-Datei. Die Endung „.js“ bedeutet jedoch, dass die Datei ausführbaren VBScript-Code enthält. Wird die Datei ausgeführt, wird der darin enthaltene Schadcode mittels VBScript auf dem Rechner des Anwenders ausgeführt.

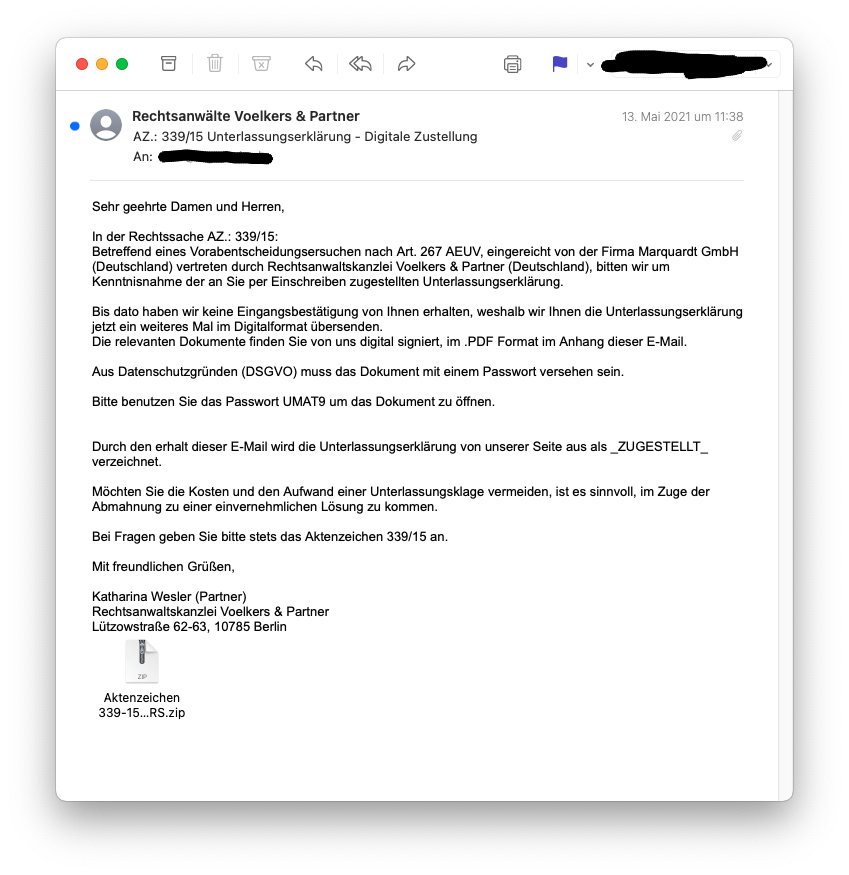

Der Quellcode der Schadsoftware ist natürlich obfuscated (verschleiert):

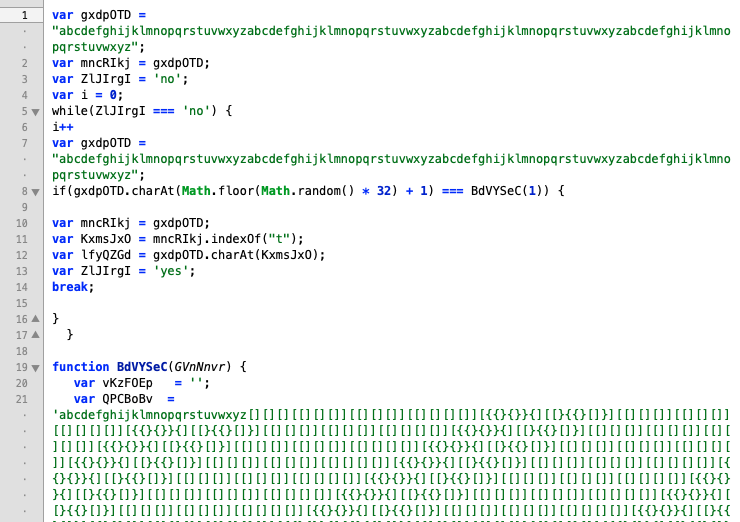

Für die weitere Analyse muss der Code bereinigt werden, damit das Verhalten der Schadsoftware statisch analysiert werden kann. Das stellt sich dann wie folgt dar:

Jetzt kennen wir also den Code. Also was macht er?

Zunächst kopiert sich die Schadsoftware in den Autostart-Ordner des Anwenders. Die Schadsoftware wird also bei jeder Anmeldung des Nutzers ausgeführt. Dann sammelt sie Informationen über das System:

- UUID des Computers/der Hardware. Damit können die Täter den Rechner intern eineindeutig zuordnen.

- Öffentliche IP-Adresse des Netzwerks

- Name und Version des Betriebssystems

- Netzwerkname des Rechners

- Benutzername des aktuellen Benutzers

- Windows-Domänenname

- Es wird geprüft, ob der angemeldete Benutzer über Administratorrechte verfügt

- Es wird geprüft ob und wenn ja welche AntiViren-Programme installiert sind

- Prozessortyp des Rechners

- Größe des installierten Hauptspeichers / RAM

- Name / Bezeichnung der Grafikkarte (GPU)

- Größe der Festplatte(n) und Größes des freien Speicherplatzes

- Der Befehl „net view“ wird ausgeführt:

- Zeigt eine Liste der im Netzwerk / in der Domäne aktuell sichtbaren Computer

- Zeigt eine Liste der Freigaben im Netzwerk

- Der Befehl „wmic computersystem get domain“ wird ausgeführt

- Auslesen der Domäne des Rechners

- Dann wird diesen Daten noch die Nummer „1206“ hinzugefügt. Dabei dürfte es sich um die Versionsnummer der Schadsoftware handeln.

Diese Daten werden dann an den Backendserver gepostet. Der Backendserver kann dabei Befehle zurück liefern die auf dem Rechner ausgeführt werden (Parameter sode=info)

Dann wartet das Skript 11 Sekunden

Danach werden erneut die Daten an den Backendserver gepostet (Parameter sode=smack). Auch hier kann der Backendserver wieder Befehle zurück liefern die dann auf dem Rechner ausgeführt werden. Die Ergebnisse der auf dem Rechner ausgeführten Befehle (die vom Backendserver kamen) werden ebenfalls an den Backendserver übermittelt (Parameter sode=task).

Danach beendet sich die Schadsoftware, wird aber bei jeder Anmeldung des Anwenders erneut ausgeführt (Autostart).

Und damit haben die Täter de facto unbegrenzten Zugriff auf den gekapterten Rechner, können beliebige Befehle ausführen und sich so immer weiter in das lokale (Firmen?)Netzwerk vorarbeiten. Sie können vertrauliche Daten stehlen. Sie können die Verschlüsselung der Daten vorbereiten. So “einfach” kann das sein.